티스토리 뷰

최근 외산 스파이웨어(Win-Spyware/Zlob)에 의해서 시스템 설정일 변경되어 일반 사용자들에게 불편함을 야기시키고 있습니다.

이번 글에서는 제목에서와 같이 윈도우 탐색기에서 C: 드라이브와 같이 내컴퓨터에 지정된 드라이브가 보이지 않는 경우에 대해서 알아보고 해결방안도 살펴보겠습니다.

우선, 안심부터 시켜드리자면 하드 드라이브가 날라간 것은 아닙니다. 도스 컴엔드 창에서는 자유롭게 드라이브를 이동할 수 있으니까요.

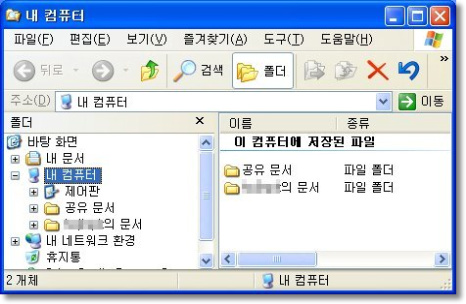

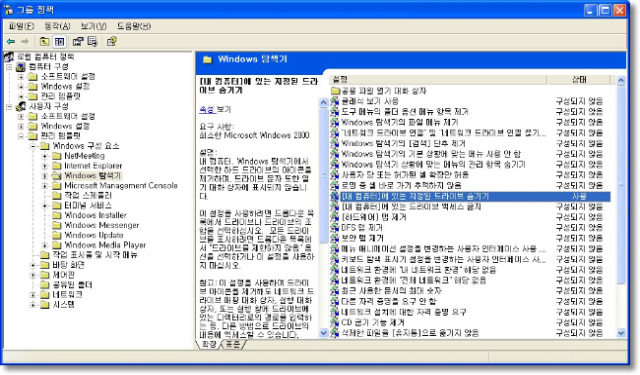

아래 첫번째 그림은 증상을 화면캡쳐한 것입니다. 이 증상과 동일하신가요? 그러면 다음을 계속해서 보셔요~~~

[시작->실행] 을 차례로 선택후 gpedit.msc 라고 입력후 엔터키를 누릅니다.

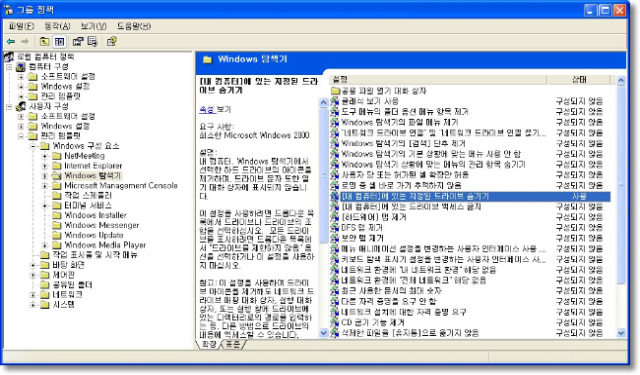

그러면 아래와 같은 "그룹 정책" 이라는 윈도우가 나타나지요.

"그룹 정책" 윈도우에서 [사용자구성->관리 템플릿-> Windows 구성 요소-> Windows 탐색기] 를 차례로 선택합니다.

선택후 나타나는 오른쪽 리스트에서 "[내 컴퓨터]에 있는 지정된 드라이브 숨기기"를 선택하시고 "구성되지 않음" 이나 "사용 안 함"으로 선택합니다.

그후 변경된 사항을 적용하기 위해서 explorer.exe 프로세스를 종료 후 재 시작 시킵니다.

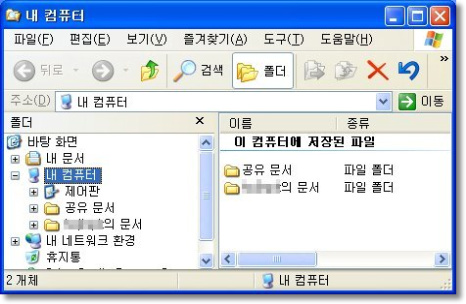

그러면 원래대로 내 컴퓨터 밑에 드라이브가 보이는 것을 확인할 수 있습니다.

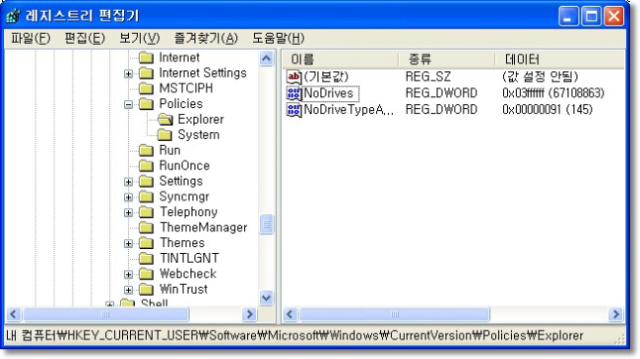

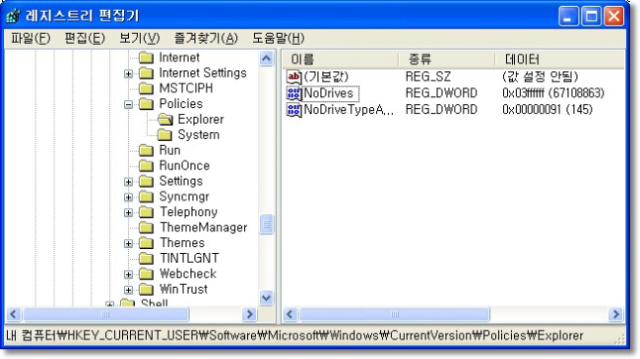

아래 그림은 "그룹 정책"에서 위와 같은 항목을 사용할때 사용되는 레지스트리 경로와 키를 캡쳐한 화면입니다. 참고하세요.

이와 같이 윈도우에서 사용하는 많은 기능들을 "그룹 정책" 윈도우에서 설정할 수 있습니다. 오늘 살펴본 것 이외에 최근 샘플 동향으로 바탕화면 이미지를 변경한 후, 디스플레이 등록 정보" 다이얼로그에서 "바탕화면" 탭을 안보이게 함으로써 일반 사용자들이 바탕화면 이미지를 변경하지 못하도록 하는 샘플도 발견되고 있습니다. 이 내용은 다음에 작성해 보도록 하겠습니다.

이번 글에서는 제목에서와 같이 윈도우 탐색기에서 C: 드라이브와 같이 내컴퓨터에 지정된 드라이브가 보이지 않는 경우에 대해서 알아보고 해결방안도 살펴보겠습니다.

우선, 안심부터 시켜드리자면 하드 드라이브가 날라간 것은 아닙니다. 도스 컴엔드 창에서는 자유롭게 드라이브를 이동할 수 있으니까요.

아래 첫번째 그림은 증상을 화면캡쳐한 것입니다. 이 증상과 동일하신가요? 그러면 다음을 계속해서 보셔요~~~

[시작->실행] 을 차례로 선택후 gpedit.msc 라고 입력후 엔터키를 누릅니다.

그러면 아래와 같은 "그룹 정책" 이라는 윈도우가 나타나지요.

"그룹 정책" 윈도우에서 [사용자구성->관리 템플릿-> Windows 구성 요소-> Windows 탐색기] 를 차례로 선택합니다.

선택후 나타나는 오른쪽 리스트에서 "[내 컴퓨터]에 있는 지정된 드라이브 숨기기"를 선택하시고 "구성되지 않음" 이나 "사용 안 함"으로 선택합니다.

그후 변경된 사항을 적용하기 위해서 explorer.exe 프로세스를 종료 후 재 시작 시킵니다.

그러면 원래대로 내 컴퓨터 밑에 드라이브가 보이는 것을 확인할 수 있습니다.

아래 그림은 "그룹 정책"에서 위와 같은 항목을 사용할때 사용되는 레지스트리 경로와 키를 캡쳐한 화면입니다. 참고하세요.

이와 같이 윈도우에서 사용하는 많은 기능들을 "그룹 정책" 윈도우에서 설정할 수 있습니다. 오늘 살펴본 것 이외에 최근 샘플 동향으로 바탕화면 이미지를 변경한 후, 디스플레이 등록 정보" 다이얼로그에서 "바탕화면" 탭을 안보이게 함으로써 일반 사용자들이 바탕화면 이미지를 변경하지 못하도록 하는 샘플도 발견되고 있습니다. 이 내용은 다음에 작성해 보도록 하겠습니다.

'IT > OS' 카테고리의 다른 글

| GMail File System (0) | 2008.09.30 |

|---|---|

| FireFox에서 IE 엔진을 사용하는 방법 (0) | 2008.09.28 |

| Virtual FDD - FDD 이미지를 시스템에 매핑 시키는 도구 (0) | 2008.07.07 |

| 윈도우 최적화 자동화 - 허접 버전 (1) | 2008.07.07 |

| [윈도우] 자주 사용하는 프로그램 목록 (0) | 2008.02.27 |

공지사항

최근에 올라온 글

최근에 달린 댓글

- Total

- Today

- Yesterday

링크

- 지루박멸연구센타

- 열정의 힘을 믿는다

- Le4rN TO Cr4cK

- 디버깅에관한모든것(DebugLab)

- sysinternals

- FoundStone

- hashtab

- 보안-coderant

- 디바이스드라이버 개발자 포럼

- dualpage.muz.ro

- osronline.com - 드라이버 관련 정보 사이트

- NtInternals - NativeAPI Refere…

- pcthreat - spyware 정보 제공

- rootkit.com - 루트킷 관련 정보

- www.ntinternals.net

- WINE CrossRef. - source.winehq…

- tuts4you

- hex-rays

- idapalace

- idefense

- immunityinc

- threatexpert

- hdp.null2root.org

- www.crackstore.com

- crackmes.de

- www.who.is

- www.cracklab.ru

- community.reverse-engineering.…

- video.reverse-engineering.net

- SnD

- 클레이 키위

- reversengineering.wordpress.co…

- www.openrce.org

- www.woodmann.com

- PEID.Plusins.BobSoft

- roxik.com/pictaps/

- regexlib.com

- spyware-browser.com

- www.usboffice.kr

- regulator

- www.txt2re.com

- ietab.mozdev.org

- zesrever.xstone.org

- www.heaventools.com/PE-file-he…

- www.heaventools.com

- www.innomp3.com

- 울지않는벌새

- exetools.com-forum

- exetools.com

- utf8 conv

- robtex - IP trace

- onsamehost - same IP sites

- JpopSuki

- jsunpack.jeek.org

- wepawet.iseclab.org

- www.jswiff.com

- www.hackeroo.com

- winesearcher.co.kr

- khpga.org

- malwareurl.com

- anubis.iseclab.org

- www.crummy.com-eautifulSoup

- malwarebytes.org/forums

- bbs.janmeng.com

- blackip.ustc.edu.cn

- eureka.cyber-ta.org

- exploit-db.com

TAG

- 주식트래이딩

- O365

- PIR

- 시스템트래이딩

- ubuntu

- 자동트래이딩

- Pivot

- 신한저축은행

- 매매가격지수

- 주택구매력지수

- 실시간트래이딩

- 피봇

- SBI저축은행

- ChatGPT

- systemd

- CriticalSection

- logrotate

- 전세매매지수

- 사회간접자본

- INVOICE

- hai

- ElasticSearch

- 공공인프라

- ROA

- 군함도

- 맥쿼리인프라

- 레고랜드

- 미국주식

- 주식

- 다올저축은행

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 | 31 |

글 보관함